Documento individual Para Tarea de Hacking Ético de la Universidad Mondragón Unibertsitatea.

Datos del Servidor:

IP : 188.166.84.116

Equipo: Vaapad Security Team.

Este documento es para describir parte del trabajo he realizado y como lo he realizado. El rol que ocupe fue el de líder y también estuve involucrado en defensa y ataque. Pero la verdad como soy novato en esto de la seguridad informática, me limite un poco a aprender de mis compañeros que fueron fantásticos, tienen mucho conocimiento, de todas formas aprendí bastante y en la segunda semana pude realizar los ataques planificados para la segunda fase.

Como líder tuve que inscribir al grupo y me dedique a enviar los archivos que ibamos obteniendo.

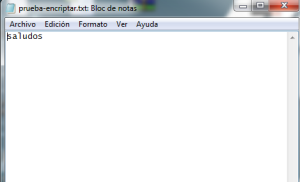

Luego logramos llegar a un consenso entre todos y logramos obtener el nombre del grupo y así poder enviar el documento para poder inscribirnos. Ya que todos habíamos logrado descifrar el enigma (Yo por lo menos, logré descifrar el enigma, debido a las tareas de las semanas pasadas, aqui el link de algunas tareas realizada por mi.)

Unidad 2 – tarea-de-reflexion

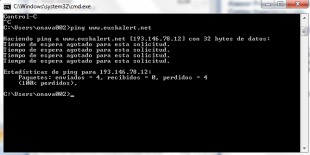

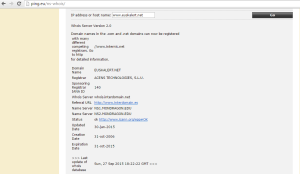

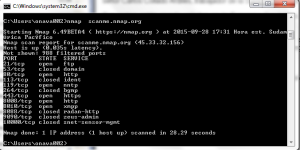

obtuvimos una ventaja enorme, ya que pudimos obtener el servidor mucho antes y así poder buscar vulnerabilidades. Particularmente comencé con un escaneo con nmap para ver los puertos abiertos y ahí detecte que el puerto 21 está abierto y el puerto 8080 corriendo servicios web.

Al hacer un ftp://188.166.84.116 grande fue la sorpresa ver que el archivo se podia obtener facilmente, es el archivo del Level 2. Pero al ir al grupo privado de nuestro grupo ya un compañero lo había reportado y ello mismos lo corrigieron quitando el usuario anónimo.

Luego al ver la página web vi que habían dos aplicaciones corriendo cacti y gitlist y buscando las vulnerabilidades me di cuenta que las versiones instaladas tienen muchas vulnerabilidades muy riesgosas.

Un compañero encontró un exploit que al ejecutarlo era fácilmente ejecutar comandos linux a través de la url y ahí se puede obtener o leer los archivos que estaban en esa ruta.

Explicación del Proceso.

Vulnerabilidades GitList 0.4.0 Remote Code Execution.

Al buscar las vulnerabilidades en internet sobre gitlist, se encuentran que la versión instalada en el server tiene muchas vulnerabilidades, el compañero Jesus Pardo encontró un exploit para poder explotar valga la redundancia el fallo que permite escribir cualquier archivo en la ruta /var/www/gitlist/cache y ahi es posible ejecutar comandos. El exploit se encuentra aquí.

Fuente:

https://www.exploit-db.com/exploits/33929/

Ejecución del script:

Una vez ejecutado el script, si todo va bien nos devuelve un links con el cual podemos ejecutar comandos, para poder obtener la información.

Tambien se puede llamar directamente, sin ejecutar el exploit, a

ip/gitlist/gitlist/blame/master/»»`ls -l /var/www/gitlist/cache/`

PGP GitLilst

http://188.166.84.116/gitlist/cache/x.php?cmd=cat%20/usr/share/doc/base-files/mooc-hacking-team-0006-level-01.gpg

PGP FTP

http://188.166.84.116/gitlist/cache/x.php?cmd=cat%20/srv/ftp/mooc-hacking-team-0006-level-03.gpg

Yo no tenía idea de eso y me puse a investigar, logré descargar kali linux y bajar el exploit realizado en Python y logré ejecutar el exploit y obtener el archivo tanto de ftp como de gitlist de nuestro propio servidor. Con esto aprendí que programar en lenguajes de script es muy poderoso para explotar vulnerabilidades y para la seguridad informática.

Luego para protegerse de ese tipo de ataque había que actualizar la versión de gitlist, lo realizó un compañero, ya que llegue tarde. Con esto aprendí que utilizar linux sería muy provechoso y con eso me puse a investigar los comandos básicos de linux y leer mucho más sobre el sistema operativo.

Cacti, tiene mucha más vulnerabilidades pero como soy muy novato no pude lograr obtener este archivo.

En la etapa de ataque al publicarse las IP’s, como ya sabía de algunas vulnerabilidades solamente fui colocando en la url ftp://IP y pude obtener algunos archivos de los equipos que aún no han corregido ese problema. Además ejecuta el exploit sobre esas máquinas y logre obtener los archivos tanto del Nivel 1 y Level 2 de algunos servidores que aún no han corregido los problemas.

Como conclusión es que me gustaría mucho aprender sobre seguridad informática y en lo personal estoy interesado en hacer un master y dedicarme a esto.

Aprendí mucho en este MOOC de la Universidad Mondragón.

Y aprendí muchísimos de mis compañeros. El documento colaborativo hay bastante información sobre lo realizado por mis compañeros. (Solicitaré permiso para publicarlo).

Muchas gracias por este entrenamiento tan divertido :).

Y Aquí está pueden descargar el documento de lo realizado por el grupo. Espero lo disfruten :).